Областное государственное бюджетное профессиональное

образовательное учреждение

«Рязанский политехнический колледж»

Обучающая презентация по информатике на тему «Защита информации»

Преподаватель

Чедакина А.А.

2018

Защита информации - это комплекс мероприятий,

направленных на обеспечение информационной

безопасности.

Информационная безопасность - защита

целостности, доступности и конфиденциальности

информации.

Рассмотрим три составляющие информационной

безопасности:

- Доступность

- Целостность

- Конфиденциальность

Доступность

Доступность - это возможность за приемлемое время получить требуемую информационную услугу.

Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, то это, очевидно, наносит ущерб всем. Особенно ярко ведущая роль доступности проявляется в системах управления (транспортом, производством и т.д.). Поэтому доступность выделяют как важнейший элемент информационной безопасности.

Целостность

Целостность - это актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит "руководством к действию". Например, рецептура лекарств, предписанные медицинские услуги, ход технологического процесса - нарушение целостности информации в данных случаях может оказаться в буквальном смысле смертельно. Неприятно и искажение официальной информации (например, текста закона).

Конфиденциальность

Конфиденциальность - представляет собой состояние информации, при котором допуск к ней осуществляют лишь субъекты, которые имеют такое право.

Почти для всех, кто реально использует информационные системы, на первом месте стоит доступность. Не уступает ей по важности и целостность, какой смысл в информационной услуге, если она содержит искаженную информацию? Наконец, конфиденциальные моменты также есть практически у каждой организации (сведения о зарплате и т.д.) и у отдельных пользователей (пароли).

Так же выделяют:

Апеллируемость или неотказуемость — способность подтверждать имевшее место событие или действие так, чтобы эти действия или события не могли оказаться позже опровергнутыми;

Подотчетность – официальная регистрация данных;

Достоверность - представляет собой свойство соответствия предусмотренным результатам или поведению;

Аутентичность или подлинность - представляет собой свойство, которое гарантирует, что ресурс или субъект идентичен заявленным.

Угроза - потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой , а тот, кто предпринимает такую попытку - злоумышленником .

Угрозы можно классифицировать по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

Угрозы доступности

Внутренние источники угроз доступности. Самыми частыми и опасными с точки зрения размера ущерба являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются непосредственными угрозами, например, неправильно введенные данные или ошибка в программе, вызвавшие крах системы, иногда они создают уязвимости, которыми могут воспользоваться злоумышленники.

– Отступление (случайное или умышленное) от установленных правил эксплуатации;

– Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т. п.); – Ошибки при (пере)конфигурировании системы;

– Отказы программного и аппаратного обеспечения;

– Разрушение или повреждение аппаратуры.

Внешние источники угрозы доступности . Данные источники могут быть вызваны различными действиями, например такими как, злонамеренные действия людей, стихийные бедствия и аварии. – Отказ, повреждение или разрушение аппаратных средств. Например, таких, как носители информации, компьютеров, каналов связи. При интенсивном использовании, происходит часто отказ аппаратных средств и меры безопасности должны учитывать такую возможность.

– Нарушение условий работы — системы связи, электропитание, отопление и т. п. Например, отключение электричества. Источники бесперебойного питания должны защищать не только сами компьютеры, но все устройства в сети.

– Разрушение или повреждение помещений. Данная угроза кажется маловероятной, но ее реализация возможна в регионах, например, с сейсмической неустойчивостью.

– Невозможность или отказ обслуживающего персонала выполнять свои обязанности. Например, в таких ситуациях, как стихийные бедствия, волнения, забастовка и т. п.

– Сетевые атаки, вирусные программы и различное вредоносное программное обеспечение. Сетевые атаки в последнее время стали наиболее популярными и сильнейшим фактором риска информационных систем, работающих в сети Интернет.

– Разрушение информации намеренными действиями человека. В данном случае речь идет о действиях людей, не являющихся обслуживающим персоналом данной системы.

Кроме того, существуют следующие угрозы доступности, применительно к пользователям: – Нежелание работать с информационной системой. Как правило, это проявляется при необходимости осваивать новое и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками;

– Невозможность работать с системой, так как нет соответствующей подготовки. Недостаток общей компьютерной грамотности и культуры, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т. п.;

– Невозможность работать с системой из-за отсутствия технической поддержки.

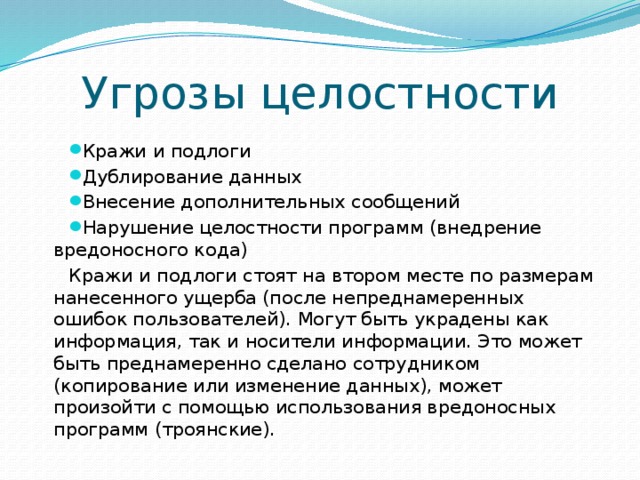

Угрозы целостности

- Кражи и подлоги

- Дублирование данных

- Внесение дополнительных сообщений

- Нарушение целостности программ (внедрение вредоносного кода)

Кражи и подлоги стоят на втором месте по размерам нанесенного ущерба (после непреднамеренных ошибок пользователей). Могут быть украдены как информация, так и носители информации. Это может быть преднамеренно сделано сотрудником (копирование или изменение данных), может произойти с помощью использования вредоносных программ (троянские).

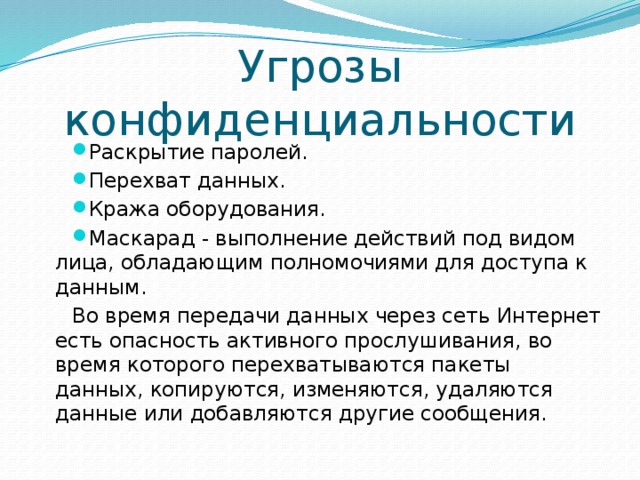

Угрозы конфиденциальности

- Раскрытие паролей.

- Перехват данных.

- Кража оборудования.

- Маскарад - выполнение действий под видом лица, обладающим полномочиями для доступа к данным.

Во время передачи данных через сеть Интернет есть опасность активного прослушивания, во время которого перехватываются пакеты данных, копируются, изменяются, удаляются данные или добавляются другие сообщения.

Вредоносное программное обеспечение

Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения .

Мы выделим следующие грани вредоносного ПО :

- вредоносная функция;

- способ распространения;

- внешнее представление .

Часть, осуществляющую разрушительную функцию, будем называть "бомбой" (хотя, возможно, более удачными терминами были бы "заряд" или "боеголовка"). Вообще говоря, спектр вредоносных функций неограничен, поскольку "бомба" , как и любая другая программа , может обладать сколь угодно сложной логикой, но обычно "бомбы" предназначаются для:

- внедрения другого вредоносного ПО ;

- получения контроля над атакуемой системой;

- агрессивного потребления ресурсов ;

- изменения или разрушения программ и/или данных.

По механизму распространения различают:

- вирусы - код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие программы;

- "черви" - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение (для активизации вируса требуется запуск зараженной программы).

Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. "Черви" , напротив, ориентированы в первую очередь на путешествия по сети.

Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, "черви" "съедают" полосу пропускания сети и ресурсы почтовых систем. По этой причине для атак на доступность они не нуждаются во встраивании специальных "бомб" .

Вредоносный код , который выглядит как функционально полезная программа , называется троянским . Например, обычная программа , будучи пораженной вирусом , становится троянской ; порой троянские программы изготавливают вручную и подсовывают доверчивым пользователям в какой-либо привлекательной упаковке.

Способы защиты информации

1. Безопасность зданий, где хранится информация.

Безопасность зданий необходима для защиты от физической кражи оборудования или данных на резервных копиях, а также от физического уничтожения техники и носителей.

2. Контроль доступа.

Для защиты от несанкционированного доступа к информации используются пароли:

- Вход по паролю может быть установлен в программе BIOS.

- Пароль при загрузке операционной системы (может быть установлен для каждого пользователя).

Если пароль установлен в BIOS, то компьютер не начнет загрузку операционной системы, пока не будет введен правильный пароль. Преодолеть такую защиту нелегко.

При загрузке операционной системы пароль может быть запрошен у любого пользователя (даже если пользователь один).

Помимо паролей можно использовать и биометрические системы защиты .

К ним относятся системы идентификации по:

- Отпечаткам пальцев.

- Характеристикам речи.

- Радужной оболочке глаз.

- Изображению лица.

- Геометрии ладони руки.

Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флеш-диски. Либо бывают в виде отдельных устройств (например, в аэропортах).

Идентификация по характеристикам речи основана на том, что каждому человеку присуща индивидуальная частотная характеристика каждого звука. Интерес к этому методу связан и с прогнозом внедрения голосового интерфейса в ОС.

Для идентификации по радужной оболочке глаза используются специальные сканеры. Радужная оболочка формируется в первые полтора года жизни и уже практически не меняется. Метод состоит в том, на изображение глаза накладывается специальная маска штрих-кодов, в результате чего появляется матрица, индивидуальная для каждого человека.

Идентификации по изображению лица ненавязчивы, так как распознавание происходит на расстоянии, без задержек и отвлечения внимания. Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос.

Идентификация по ладони руки учитывает размеры и форму ладони, а также некоторые информационные знаки на тыльной стороне руки. Такие сканеры установлены в аэропортах, банках и на атомных станциях.

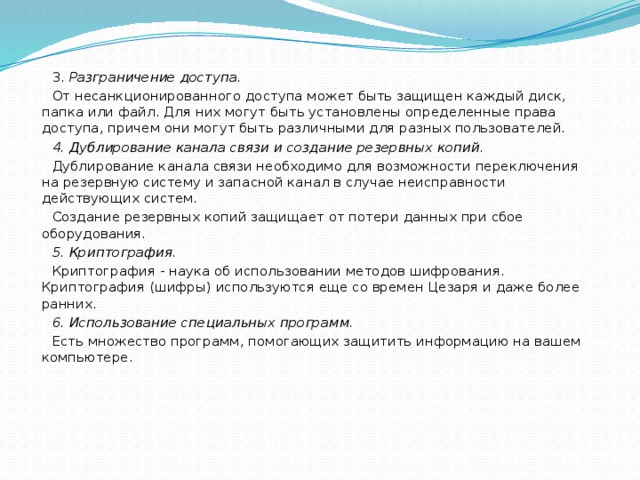

3. Разграничение доступа.

От несанкционированного доступа может быть защищен каждый диск, папка или файл. Для них могут быть установлены определенные права доступа, причем они могут быть различными для разных пользователей.

4. Дублирование канала связи и создание резервных копий.

Дублирование канала связи необходимо для возможности переключения на резервную систему и запасной канал в случае неисправности действующих систем.

Создание резервных копий защищает от потери данных при сбое оборудования.

5. Криптография.

Криптография - наука об использовании методов шифрования. Криптография (шифры) используются еще со времен Цезаря и даже более ранних.

6. Использование специальных программ.

Есть множество программ, помогающих защитить информацию на вашем компьютере.