Данное мероприятие посвящено проблеме безопасности при использовании сети Интернет, потенциальных рисках при использовании Интернета, путях защиты от сетевых угроз.

- Меню

- Главная

- Дошкольное образование

- Начальные классы

- Астрономия

- Биология

- География

- Информатика

- Математика

- Алгебра

- Геометрия

- Химия

- Физика

- Русский язык

- Английский язык

- Немецкий язык

- Французский язык

- История

- Естествознание

- Всемирная история

- Всеобщая история

- История России

- Право

- Окружающий мир

- Обществознание

- Экология

- Искусство

- Литература

- Музыка

- Технология (мальчики)

- Технология (девочки)

- Труд (технология)

- Физкультура

- ИЗО

- МХК

- ОБЗР (ОБЖ)

- Внеурочная работа

- ОРК

- Директору

- Завучу

- Классному руководителю

- Экономика

- Финансовая грамотность

- Психологу

- ОРКиСЭ

- Школьному библиотекарю

- Логопедия

- Коррекционная школа

- Всем учителям

- Прочее

Создайте Ваш сайт учителя Видеоуроки Олимпиады Вебинары для учителей

- Главная

- Классному руководителю

- Мероприятия

- Конспект занятия "Безопасный Интернет"

Конспект занятия "Безопасный Интернет"

Просмотр содержимого документа

«Вопросы по горизонтали»

Вопросы по горизонтали:

1. Найдется все.

3. www…..ru.

4. Системный администратор.

6. Реклама в инете.

8. Паутина.

12. Способ интерактивного общения.

14. Поисковик.

15. База данных windows.

16. Другое название локальной сети.

18. Интернетовская болталка.

19. Ненужные рассылки.

20. Кодовый набор чисел.

21. Заготовка письма.

Вопросы по вертикали:

2. Мы ждем этого при выходе в инет.

5. Первая локальная сеть Коврова.

7. Программа отображения HTML-страничек.

9. Пользователь Интернета.

10. Обязательный атрибут почтового адреса.

11. Ссылки на информационные ресурсы в интернете.

23. Обеспечивает доступ в интернет.

24. Аналог тематического указателя в библиотеке.

17. Целые числа, которые задаются автоматически при вводе записей.

25. Сжатый сохраненный материал.

20. yahoo.ru, ya.ru, aport.ru.

22. Псевдоним в чате.

Ответы:

По горизонтали: 1.Яндекс. 3.Адрес. 4.Админ. 6.Баннер. 8.Интернет. 12.Форум. 14.Апорт. 15.Реестр. 16.Локалка. 18.Чат. 19.Спам. 20.Пароль. 21.Черновик.

По вертикали: 2. Соединение. 5. Тритиум. 7. Браузер. 9. Юзер. 10. Собака. 11. Гиперссылка. 23. Провайдер. 24.Каталог. 17.Счетчик. 25.Архив. 20.Поисковик. 22.Ник.

Просмотр содержимого документа

«Есть такая сеть на свете»

Есть такая сеть на свете

Ею рыбу не поймать.

В неё входят даже дети,

Чтоб общаться иль играть.

Информацию черпают,

И чего здесь только нет!

Как же сеть ту называют?

Ну, конечно ж, (Интернет)

Я нашла себе диету

Подключилась к интернету.

На диете вся семья

Мне готовить некогда.

Детки плачут. Муж мой злится,

Днём и ночью мне не спиться,

В Одноклассниках сижу и

Друзей я там ищу.

Стирка, глажка и уборка -

В этом нет уж больше толка.

Стоит ли всё убирать если к вечеру опять,

Надо мыть и убираться женским делом заниматься.

Ну а если я психую к холодильнику бегу я.

Read more at http://bezdatu.ru/stihi-pro-internet.html#lVQm2xtx6uBWr6ip.99

Интернет, как наркотик для нас,

Здесь мы пишем, играем, читаем,

Узнаём, продаём, покупаем,

Выставляем себя на показ.

Одногруппников здесь мы находим,

От проблем своих часто уходим,

Собираем на встречу свой класс.

Забывая о жизни реальной,

Поселяемся в мир виртуальный,

И живем здесь годами подчас.

Отупляет нас и просвещает,

Держит крепко и не отпускает,

Это кайф для души и для глаз.

Интернет, как наркотик для нас,

Он работает без перерывов,

Завлекает нас в снасти порывов,

Даже в страсти, любовный экстаз.

Интернет, как наркотик для нас…

Read more at http://bezdatu.ru/stihi-pro-internet.html#lVQm2xtx6uBWr6ip.99

В Интернете всё возможно...

|

|

| В Интернете всё возможно... |

Теперь наша жизнь - сеть Интернет

|

|

| Теперь наша жизнь - сеть Интернет, |

|

|

Я помню чудное мгновенье...

|

|

| Я помню чудное мгновенье, |

Говорила бабка деду:

- Раньше было, на беседу

Ходил старый вечерком,

А теперь вот сел за "комп".

В "одноклассниках" торчишь,

На молодок все глядишь,

Посмотри, ты стар и сед,

И зубов штук 30 нет.

Голос сел, хрипишь, простужен,

Ну кому такой ты нужен?

- Тише, бабка, не бурчи!

Лучше рядом поторчи!

Взгляд-то кинь-ка на экран-

Тут молодки с разных стран;

Таня, Маня и Дуняша,

И Анфиса, "прима" наша,

А вот эта, посмотри,

Уж не Натка- Натали?

Пишут:- Ваня, ты у нас

Мальчик Супер, мальчик Класс!

Смайлики, подарки шлют,

Диферамбы мне поют.

Как приятно, силы нет!

Полюбил я интернет...

1.Дворик есть один приличный.

Утром тихо здесь обычно,

Вечерами же народ

Пустых лавок не найдёт:

На скамьях сидят старушки.

То поют они частушки,

То несут во двор клубки,

Вяжут варежки, носки.

Наработавшись руками,

Бойко чешут языками.

Испокон, давным-давно

Так у них заведено.

2

Только вдруг одна бабуся

(Её кличут баба Дуся)

В свои 75 лет

Вызнала про Интернет.

Нехитра была наука:

Быстро по подсказке внука

Всё освоила она.

Щёлкнешь мышью - вот те на:

На экране монитора

Для вязанья два узора.

-Я теперь не пропаду,

В Интернете всё найду:

И рецепты, и советы,

И народные приметы.

Не пора ли мне бежать

Всё соседкам рассказать?

3

Эх, здоровьем бы заняться,

Терапевту показаться...

Задаёт ей врач вопрос:

Бабушка, где ваш склероз?

-Мне сынок не до склероза -

В жизни-то метаморфоза:

Если в "асе" ты сидишь

Да на форумах постишь,

То запомнишь поневоле

Все логины и пароли,

Где каков твой аватар,

Кто что в блогах написал.

4

Вот морозы наступают,

Тяжко бабушки вздыхают:

В декабре и январе

Петь не будешь во дворе.

Но усвоили старушки,

Как по скайпу петь частушки,

Как друг дружке подпевать

И от хора не отстать.

Деды тоже зажигают

В "аське" в шахматы играют.

"Паутинный" консультант

Баба Дуся - нарасхват,

И при виде бабы Дуси

Улыбаются бабуси,

И кричит ей каждый дед:

"Баба Дуся, вам респект!"

В Интернете

В Интернете всё возможно…

Чьи-то роли мы играем.

И влюбиться так не сложно

В тех, кого совсем не знаем.

Рассыпаясь в комплиментах,

виртуальные букеты

Дарят юные Ромео

И наивные Джульеты.

Ты рисуешь образ милый,

Идеал твоих мечтаний:

Принц богатый и красивый,

Исполнитель всех желаний.

Но однажды день настанет,

Что иллюзию разрушит…

Пред тобою он предстанет,

Ужасом наполнит душу:

Вот он, толстый и пузатый,

Лысый, страшный – пред тобою.

Узнаёшь, что он женатый,

У него детишек двое…

Ты спешила на свиданье,

И не знала, что так лживы

Все его в любви признанья,

Что писал тебе красиво.

Он писал тебе от скуки,

На работе дурью маясь.

Взять себя не можешь в руки,

От обиды задыхаясь…

Как же так? Ведь ты любила,

Ты жила о нём мечтою,

Называла его милым…

Плюнь, тебя он недостоин!

Так чувствительно, ранимо

Сердце маленькой Джульеты,

И она непримирима,

Плача, курит сигареты.

Люди все играют роли,

Любят лгать и притворяться.

В мире столько лжи и боли,

А тебе всего шестнадцать

Интернет

Что же такое для нас интернет?

Слово-вопрос, слово-ответ

Может паук выпускающий жало?

Всех паутина нас крепко связала!

Сквозь холод пространств наши мысли летят

Что эти люди найти здесь хотят?

Может лекарство от скуки? пророчества?

Нам трудно порой избежать одиночества!

И мечимся мы в интернетной глуши

Но душу свою тут раскрыть не спеши!

Каждый здесь пишет свою только роль,

В жизни он шут- в интернете – король.

В жизни он скромник, ну, а здесь супермен,

Все удается ему без проблем!

Как нам понять тут где правда, где блеф?

Как истины зерна отсеять от плевл?

Души нанизаны на интернет,

Ворохом наших безликих анкет

Интернет, как наркотик

Интернет, как наркотик для нас,

Здесь мы пишем, играем, читаем,

Узнаём, продаём, покупаем,

Выставляем себя на показ.

Интернет, как наркотик для нас,

Одногруппников здесь мы находим,

От проблем своих часто уходим,

Собираем на встречу свой класс.

Интернет, как наркотик для нас.

Забывая о жизни реальной,

Поселяемся в мир виртуальный,

И живем здесь годами подчас.

Интернет, как наркотик для нас,

Отупляет нас и просвещает,

Держит крепко и не отпускает,

Это кайф для души и для глаз.

Интернет, как наркотик для нас,

Он работает без перерывов,

Завлекает нас в снасти порывов,

Даже в страсти, любовный экстаз.

Интернет, как наркотик для нас…

жЖЖЖЖЖЖЖЖЖЖЖЖЖЖЖЖЖ

Как у нашего Ивана, аватарочка кудрява.

В сердце девичье проник его классный юзер-пик.

Ой запала я на Витю лиш попала на LoveCity,

Меня мышкой обнимал, прямо в личку целовал.

Интернет – это информационная система, которая стала одним из важнейших изобретений человека.

Интернет - это всемирная электронная сеть информации, которая соединяет всех владельцев компьютеров, подключенных к этой сети. Получив доступ к сети, можно сделать многое. При помощи Интернета можно связаться с человеком, который находится вдалеке от вас, вы можете переписываться с ним при помощи электронной почты, общаться с ним в «чатах» и даже видеть своего собеседника. Это очень интересно. В Интернете собрана информация со всего мира. Там можно отыскать словари, энциклопедии, газеты, произведения писателей, музыку. Можно посмотреть фильмы, теле- и радиопередачи, найти массу программ для своего компьютера.

Есть такая сеть на свете

Ею рыбу не поймать.

В неё входят даже дети,

Чтоб общаться иль играть.

Информацию черпают,

И чего здесь только нет!

Как же сеть ту называют?

Ну, конечно ж...

(Интернет)

Ребята, скажите, а почему мы говорим о безопасности в интернете? Чего надо опасаться? Так ли полезен интернет, как думают многие из пользователей интернета?

Люди узнали об Интернете

и быстро попали в крепкие сети.

в сети попали - выхода нет,

помощник и друг нам теперь Интернет!

Всё, что сегодня хотите узнать,

письма в далёкие страны послать,

с миром связаться, от мира уйти -

Всё в Интернете можно найти!

Дети по сети в игрушки играют,

взрослые редкие книги читают,

можешь ты здесь и диплом получить,

фильм посмотреть, и продать, и купить...

всё в Интернете сегодня возможно,

всё упростилось, бывшее сложным.

И нет границ, и пространств как бы нет...

Эти проблемы решил Интернет!

Интернет стал неотъемлемой частью нашей жизни. Он помогает нам в учебе, мы находим в нем много полезной информации.

Где найти подругу Олю?

Прочитать, что было в школе?

И узнать про все на свете?

Ну конечно, в ИНТЕРНЕТЕ!

Там музеи, книги, игры,

Музыка, живые тигры!

Можно все, друзья, найти

В этой сказочной сети!

В Интернете, в Интернете,

Пруд пруди всего на свете!

Здесь мы можем поучиться,

Быстро текст перевести,

А в онлайн библиотеке

Книжку нужную найти.

За секунду он доставит

Сообщенье хоть с Луны.

Не печалься, если вдруг

Далеко уехал друг.

Подключаешь Интернет —

Расстоянья больше нет!

Электронное письмо

Вмиг домчится до него.

Ну а видео-звонок,

Сократит разлуки срок.

Какие опасности могут подстерегать нас в Интернете?

На самом деле интернетом нужно правильно уметь пользоваться. В интернете можно встретить угрозы, агрессивное поведение, хулиганство, вредоносные программы — и это еще самое малое из ловушек интернета. Сейчас мы поподробнее изучим все опасности и научимся их избегать.

А помогут нам в этом ребята, которые подготовили частушки про всемирную сеть.

Частушки:

Мы с ребятами в проекте

С толком занимаемся.

Безопасность в интернете

Изучить стараемся.

В интернете дружат с тем,

Кто на форуме сумел

Репутацию создать –

Друга словом поддержать.

Ученик зашёл на сайт,

Другу стал письмо писать.

По ошибке – в каждом слове.

Насмешил народу – море.

Кто грубит в эфире – скверно.

Поступает он не верно.

«Троллями» таких зовут,

Дружбу с ними не ведут.

Отвечать на грубость «троллей» -

Ничего глупей нет более.

Игнорируйте таких –

Покидайте сайты их.

С интернетом водим дружбу –

Никогда не подведёт.

Предоставит всё, что нужно,

Даже плату не возьмёт.

В сети интернет нужно работать очень осторожно. На улице мы часто встречаем хулиганов, которые обижают, обманывают и совершают плохие поступки. Есть такие хулиганы и в интернете. Мы их только не видим .

Иногда тебе в сети

Могут встретиться вруны.

Обещают всё на свете:

Подарить бесплатно детям

Телефон, щенка, айпод

И поездку на курорт.

Их условия не сложны:

СМС отправить можно

С телефона папы, мамы –

И уже ты на Багамах.

Ты мошенникам не верь,

Информацию проверь!

Чтобы интернет стал нам настоящим другом и приносил только пользу и радость, нужно знать несколько несложных, но очень важных правил.

Самое главное правило пользователя интернета — Будь внимателен и осторожен!

Мы хотим, чтоб интернет

Был вам другом много лет!

Будешь знать семь правил этих —

Смело плавай в интернете!

1 правило:Спрашивай взрослых.

Всегда спрашивай родителей о незнакомых вещах в Интернете. Они расскажут, что безопасно делать, а что нет

«Если что-то непонятно

страшно или неприятно,

Быстро к взрослым поспеши,

Расскажи и покажи.»

2 правило: Установи фильтр.

Чтобы не сталкиваться с неприятной и огорчительной информацией в интернете, установи на свой браузер фильтр, или попроси сделать это взрослых — тогда можешь смело пользоваться интересными тебе страничками в интернете.

«Как и всюду на планете,

Есть опасность в Интернете.

Мы опасность исключаем,

Если фильтры подключаем.»

3правило: Не открывай файлы.

Не скачивай и не открывай неизвестные тебе или присланные незнакомцами файлы из Интернета. Чтобы избежать заражения компьютера вирусом, установи на него специальную программу — антивирус!

«Не хочу попасть в беду —

Антивирус заведу!

Всем, кто ходит в Интернет,

Пригодится наш совет.»

4 правило: Не спеши отправлять SMS.

Если хочешь скачать картинку или мелодию, но тебя просят отправить смс — не спеши! Сначала проверь этот номер в интернете — безопасно ли отправлять на него смс и не обманут ли тебя. Сделать это можно на специальном сайте.

«Иногда тебе в Сети

Вдруг встречаются вруны.

Ты мошенникам не верь,

Информацию проверь!»

Сказки про интернет

![]() shelmil

shelmil

February 24th, 2009

Скучно жить без сказок. Я вот выросла, а все никак не могу от них отвыкнуть. Вот и сочиняю. Правда жизнь сейчас изменилась, а значит и сказки стали другими.

1. Как Vasek невесту искал

Жил да сидел в интернете юзер Vasek. Сидел да сидел себе, и не заметил он, как стукнул ему уж восемнадцатый годок. А невесты у Vasek как не было, так и нет. Мать злится, отец ругается. И решил Vasek найти себе ту, что по сердцу придется, да жизнь его виртуальную разнообразит. Залез он на сайт знакомств и выбрал себе девицу, в общении приятную, на аватарке симпатичную, с ником Dyim-Овочка. И общались они день и ночь за милую душу. И почувствовал Vasek шевеление…в сердце, и пригласил он свою Овочку в кафе. И постигло Васю горькое разочарование, так как оказалась эта Dyim… Вовочкой. И побежал Vasek из кафе куда глаза глядят, а точнее домой к компьютеру и долго заливал свою клавиатуру горючими слезами. Но не потерял он веру в любовь виртуальную. Решил Vasek попытать счастье на сайтах «одноклассники» и «вконтакте». Познакомился он там с девицей беловолосой, стройной, с фотографиями с пляжа… хотя имени ее так и не смог запомнить, да это и не важно было. Целый месяц они переписывались, и наконец-то договорились с ней встретиться, да на ее территории. Пришел, а там… змии злые засели. Да хотели они его в воеводство забрать. Еле унес оттуда свои ноженьки Vasek. Прибежал домой, а там девочка соседская в инете сидит да за его компьютером, так как у нее не оплачено было. И заплатил он за эту девочку, и обменялись они номерами асек, и стали жить поживать, да переписываться.

2. Вано-Sun и друг его Wolf

Подключили как-то Иванушке сеть великую. И долго бродил, теперь уже ВаноSun, по просторам ее, да не на радовался он, на всякие форумы, да игры онлайновые, да череду фильмов бесконечную, да сайты беспредельные. И попал то ВаноSun на один love-чат. И познакомился он там с одной девицей Mydroi, да полюбили они друг друга. И жили они да переписывались, пока не позавидовала такому счастью Baba-YaG. А она к великому несчастью то знала Модер-Горыныча. Да и наплела ему про ВаноSun да с три короба. Рассердился Модер-Горыныч на ВаноSun и забанил его. А Иванушка с девицей Mydroi даже телефонами обменяться не успели. Закручинился ВаноSun, да делать нечего. Написал он Одмину бессмертному. А тот и молвит ему прямым текстом… В общем молвил он, да так и понял Иванушка, что самому ему выкручиваться придется. И пошел ВаноSun… голову повесив, а на встречу ему друг его старый Wolf, за которым должок денежный водился. И сказал Wolf человеческим голосом: «Не кручинься ВаноSun, я тебе помогу». И зашел Wolf на этот чат, да похитил девицу, то есть попросил ее зарегиться в другом чате. Обрадовался ВаноSun, побежал домой, да и тоже зарегился. Да сразу телефон у Mydroi взял, да встречу ей в реально мире назначил. А больше всех Wolf радовался, так как и долг то ему простили, да на виртуальную свадьбу свидетелем позвали.

3. Старик и три сына

Жил старик на белом свете, и три сына вместе с ним…

Старший - в бизнесе светило, средний – местный был таксист,

Младший – просто пофигист.

Стал слабеть, стареть отец и почувствовал конец.

Прежде чем покинуть мир, он наследство разделил.

По отцовской доброй воле,

Честь по чести сыновьям, по уму досталась доля.

Старший хату получил, в центре города большую.

Средний, чтоб не возмущался, да по улицам катался,

получил заморской марки он железного коня.

Младший был всегда внакладе, получил всего лишь ящик,

где настроена винда, да и сеть подключена.

Ну и чтоб разбогатеть, старший сын квартиру сдал,

сам на съемных кочевал, деньги вкладывал по фондам,

но… немного преуспел, кризис грянул – в лужу сел.

Средний брат бомбилой стал, за подвоз деньгами брал, только злыдни тормознули,

да к обочине свернули, и права то отобрали, да коня конфисковали.

Младший программистом стал, денег много нахватал,

кризис грянул – не заметил, злыдней видел лишь в инете.

Как обычно младший олух старших братьев наломал,

Те сидят теперь без дела, он - миллионером стал.

ЖЖЖЖЖЖЖЖЖЖ

Поймал Иван-дуpак в пpоpуби щуку. Та ему:

- Отпусти ты меня, Иван, и любое твое желание по-щучьму велению, по твоему хотению будет исполнено!

Обpадовался Ванюха, кинул щуку обpатно в пpоpубь и говоpит:

- Хочу знать, не слезая с печи, все что в миpе твоpится за лесами-за гоpами, за моpями-окиянами. Хочу под музыку балдеть, на голых девок день и ночь пялиться, с замоpскими дуpаками пеpеписываться и все новые анекдоты пpо Цаpя-батюшку пеpвому в миpе узнавать!

Хорошо! Отвечет ему Щука, будь по твоему и подарила ему Компьютер

Так Иван-дуpак стал пеpвым на Руси пользователем Интеpнета...

Просмотр содержимого документа

«для ведущих»

Ведущий 1. В самом начале нашего мероприятия мы познакомим вас с основными понятиями, которые актуальны в данный момент времени.

Первое, это Безопасность

Как вы считаете, что такое Безопасность (предполагаемые ответы). Ответ мы видим на экране.

Безопасность – это отсутствие угроз, либо состояние защищенности от угроз.

Ведущий 2

Второе, что такое Угроза информационной безопасности (предполагаемые ответы). Ответ мы видим на экране.

Угроза информационной безопасности — совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства в информационной сфере.

Ведущий 1. Молодцы! Первую преграду одолели!

Ведущий 2.

Далее мы проверим, как вы знаете правила безопасного поведения в Интернете и можно ли вам работать в Интернете. Для этого проведем мини тестирование.

Вам предлагаются вопросы, каждый сам проверит себя (вопросы теста на экране). Сосчитайте свои ответы для их оценки

Ведущий 1

Вопрос 1. Новый друг, в чьих данных указан тот же возраст, что и у тебя, предлагает тебе обменяться фотографиями. Какими будут ваши ответы.

A. Попрошу его фото, и потом отправлю своё.

B. Посоветуюсь с родителями или друзьями

Ведущий 2

Вопрос 2. В чате тебя обозвали очень грубыми словами.

A. Скажу в ответ: «Сам такой».

B. Прекращу разговор с этим человеком.

Ведущий 1

Вопрос 3. Знакомый предложил разослать телефон и адрес «плохой девочки», чтобы все знали о ней.

A. Потребую доказательств, что она плохая.

B. Сразу откажусь.

Ведущий 2

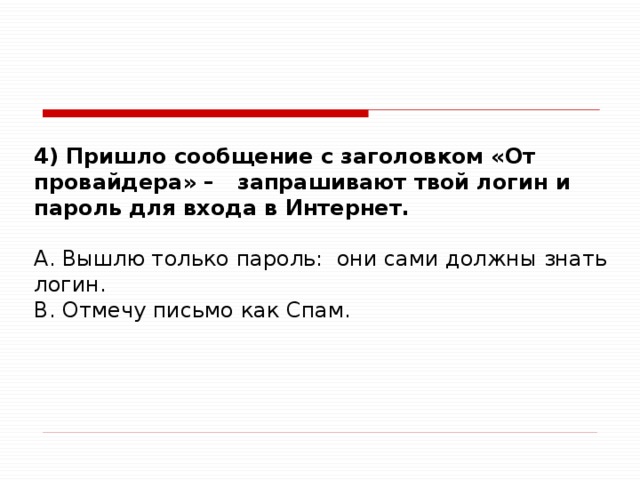

Вопрос 4. Пришло сообщение с заголовком «От провайдера» – запрашивают твой логин и пароль для входа в Интернет.

A. Вышлю только пароль: они сами должны знать логин.

B. Отмечу письмо как Спам.

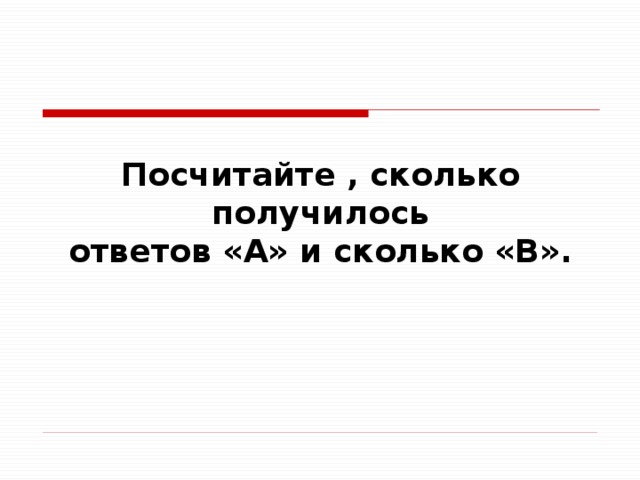

Ведущий 1. А сейчас посчитайте, сколько получилось ответов «А» и сколько «B»

Если ответы все 4 «А», то тебе ещё многому надо научиться.

Ведущий 2. Если ответы такие 3 «А» и 1 «В», то Внимательно слушай нашу информацию.

Если ответы 2 «А» и 2 «В», то Неплохо, но ты защищён лишь наполовину.

Если ответы такие как: 1 «А» и 3 «В», то ты почти справился, но есть слабые места.

Ну а если все 4 «В», то Молодец! К Интернету готов!

Ведущий 1. Итак, продолжаем наше мероприятие

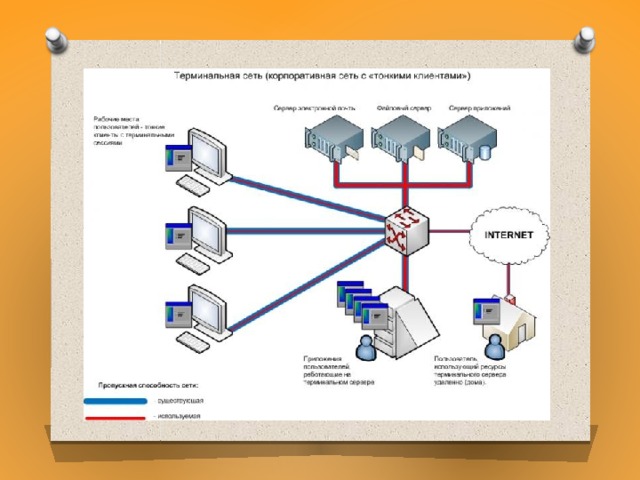

Ведущий 2. Во время нашего эволюционного перехода от неандертальца до человека прямоходящего, а затем к гомо сапиенсу, человечество прошло долгий путь. Девяностые годы отмечены революционными изобретениями первых электронных цифровых вычислительных машин. До тех пор, термин интернет был практически неизвестен большинству людей. С появлением интернета, наша земля фактически уменьшилась в размерах и достигла формы глобальной деревни. Интернет можно определить как сеть компьютеров, предназначенный для получения и отправки данных в виде сообщений электронной почты, блогов, веб-трансляции и т.д.

Ведущий 1.

Я помню чудное мгновенье,

Мне подключили Интернет,

Как неземное наслажденье,

Как знаний негасимый свет!

В одну минуту, в миг единый

Был мной "реал" забыт, с тех пор...

Какие дивные картины

На мой являлись монитор!

Какие сайты открывались,

Даруя истинный Эдем,

Какие файлы мной качались

И день, и ночь!. И день, и ночь!.

Ведущий 1Преимущества Интернета

Быстрая связь

Интернет наилучшее средство общения человеческого рода. Новые инновации с каждым днем делают его еще более быстрым и надежным. Сегодня мы можем начать общение в реальном времени с человеком, который находится в другой части мира. Для получения более подробного личного и интерактивного общения, можно воспользоваться средствами видеоконференцсвязи и чата. С помощью этих услуг, географически раздробленные страны собрались вместе, чтобы сформировать сообщество, которое способно поделиться своими мыслями по глобальным вопросам, которые затрагивают всех и каждого. Интернет дал нам общую платформу и среду, через которую мы в состоянии изучить другие культуры и идеологии.

Ведущий 2

Что же такое для нас интернет?

Может паук выпускающий жало?

Всех паутина нас крепко связала!

Сквозь холод пространств наши мысли летят

Что эти люди найти здесь хотят?

Может лекарство от скуки? пророчества?

Нам трудно порой избежать одиночества!

И мечимся мы в интернетной глуши

Но душу свою тут раскрыть не спеши!

Ведущий 1Обильные информационные ресурсы

Интернет является сокровищницей информации; он содержит знания по любой теме. Поисковые системы делают информацию доступной.

Стало обычной практикой обращаться за помощью к интернету в решении любых вопросов и поиска ответов. В интернете также можно узнавать новости о последних достижениях в области медицины, техники и других областях науки.

1.Дворик есть один приличный.

Утром тихо здесь обычно,

Вечерами же народ

Пустых лавок не найдёт:

На скамьях сидят старушки.

То поют они частушки,

То несут во двор клубки,

Вяжут варежки, носки.

Наработавшись руками,

Бойко чешут языками.

Испокон, давным-давно

Так у них заведено.

2Только вдруг одна бабуся

(Её кличут баба Дуся)

В свои 75 лет

Вызнала про Интернет.

Нехитра была наука:

Быстро по подсказке внука

Всё освоила она.

Щёлкнешь мышью - вот те на:

На экране монитора

Для вязанья два узора.

-Я теперь не пропаду,

В Интернете всё найду:

И рецепты, и советы,

И народные приметы.

Не пора ли мне бежать

Всё соседкам рассказать?

Ведущий 1Образование

Интернет стал неотъемлемым распространителем знаний, как через бесплатное обучение, так и через предоставление платных услуг. Доверие к этой форме обучения и является ли она безопасной, надежной, и заслуживающей доверия, как правило, относится к каждому сайту в отдельности. Всемирная паутина стала замечательной возможностью для академически непривилегированных людей, накопить больше знаний и по нужным им предметам. Есть также сайты, такие как Википедия, Coursera, Babbel и TeacherTube, которые посвятили себя искусству передачи знаний для всех людей.

Ведущий 2Развлечения

Развлечения являются одной из главных причин, почему люди заходят в интернет. В самом деле, интернет приобрел большой успех в индустрии развлечений. Нахождение последних новостей о знаменитостях и просмотр веб-сайтов стали изо дня в день деятельностью многих пользователей интернета. Есть бесчисленные игры, которые можно скачать, за деньги или бесплатно. В самом деле, онлайн-игры приобрели феноменальный успех, и пользуются постоянно растущим спросом во всем мире.

Ведущий 1

В Интернете мы пишем, играем, читаем,

Узнаём, продаём, покупаем,

Одногруппников здесь мы находим,

От проблем своих часто уходим,

Собираем на встречу свой класс.

Забывая о жизни реальной,

Поселяемся в мир виртуальный,

И живем здесь годами подчас.

Отупляет он нас и просвещает,

Держит нас крепко и не отпускает.

Ведущий 2 Социальные сети и поддержания связи

Невозможно представить себе социальную жизнь без контакта, фейсбука или твитера. Эти порталы стали нашим средством, чтобы оставаться на связи с друзьями и близкими, и оставаться на связи с последними событиями в мире. Социальные сети также превратились в большую среду, где можно объединиться с единомышленниками и стать частью интересных групп и сообществ. Помимо поиска давно потерянных друзей, интернет также облегчает поиск работы и бизнес возможностей на специализированных форумах и сообществах. Есть общий чат, где пользователи могут познакомиться с новыми людьми. Для тех, кто ищет себе пару, интернет также предоставляет возможность выбора подходящего партнера для знакомства через безопасные онлайн профили, которые могут быть фильтрованы согласно личным предпочтениям.

Ведущий 1 Онлайн-сервисы и электронная коммерция

Благодаря многочисленным услугам, мы можем выполнить все наши финансовые операции в интернете. Мы можем забронировать билеты на самолет, переводить средства, оплачивать коммунальные услуги и налоги, не покидая свои дома или офисы. Некоторые веб-сайты, предлагают быстрые схемы бронирования и планирования маршрутов в соответствии с предпочтениями своих клиентов. Электронная коммерция используется для всех типов ведения бизнеса, которая включает перевод денег через интернет. Интернет сделки стали нормой почти всех видов бизнеса. Электронная коммерция, с ее огромной досягаемостью для различных товаров и услуг, дает возможность доставлять клиенту его заказ на порог его дома.

Ведущий 2.Вышему вниманию предоставляется стихотворение

«Старик и три сына»

Жил старик на белом свете, и три сына вместе с ним…

Старший - в бизнесе светило, средний – местный был таксист,

Младший – просто пофигист.

Стал слабеть, стареть отец и почувствовал конец.

Прежде чем покинуть мир, он наследство разделил.

По отцовской доброй воле,

Честь по чести сыновьям, по уму досталась доля.

Старший хату получил, в центре города большую.

Средний, чтоб не возмущался, да по улицам катался,

получил заморской марки он железного коня.

Младший был всегда внакладе, получил всего лишь ящик,

где настроена винда, да и сеть подключена.

Ну и чтоб разбогатеть, старший сын квартиру сдал,

сам на съемных кочевал, деньги вкладывал по фондам,

но… немного преуспел, кризис грянул – в лужу сел.

Средний брат бомбилой стал, за подвоз деньгами брал, только его тормознули,

да к обочине свернули, и права то отобрали, да коня конфисковали.

Младший программистом стал, денег много нахватал,

кризис грянул – не заметил, злыдней видел лишь в инете.

Как обычно младший олух старших братьев наломал,

Те сидят теперь без дела, он - миллионером стал.

Ведущий1. А теперь поговорим об опасностях, которые могут встретиться при посещении Интернета

Ведущий 2. Несмотря на все неоспоримые преимущества, которые предлагает нам Интернет, он, как и любая другая технология, содержит некоторые нежелательные элементы и недостатки. Интернет делает жизнь людей проще, но также есть и обратная негативная сторона через ряд проблем, которые он бросил для своих пользователей.

Вашему вниманию предоставляется видео ролик

Ведущий 1 Мы рассмотрели лишь несколько опасностей, которые могут подстерегать бесконтрольно пользующихся интернет сетью.

Как же уберечь себя от рассмотренных опасностей.

В помощь вам «Памятка-буклет - ваша безопасность в сети Интернет»

раздаем памятки

Так же студенты группы 1ПК подготовили методичку «Безопасный интернет», в которой вы найдете следующий материал

Правовую базу,

Алгоритм защиты от вирусов.

Обзор антивирусных программ,

Последствия заражения вирусом компьютера, восстановление информации и многое другое

Ведущий2

Куда обращаться за помощью о факте противоправного воздействия в сети Интернет. Несовершеннолетнему необходимо уведомить родителей, после чего вместе с ними составить заявление в местное отделение полиции (или) в прокуратуру.

Вышеуказанные органы обязаны защищать права ребенка в соответствии с Федеральным законом от 24.08.1998 № 124-ФЗ "Об основных гарантиях прав ребенка в Российской Федерации" (ст. 4–7, 14).

Ведущий 1. А теперь вашему вниманию предоставляется видео ролик

Правила безопасного использования сети Интернет».

Ведущий1. Итак, сегодня мы рассмотрели лишь несколько опасностей, которые могут подстерегать бесконтрольно пользующихся интернет сетью. Желаем всем здоровья и безопасного Интернета

Спасибо за внимание!

Просмотр содержимого документа

«методичка безопасный интернет»

МЕТОДИЧЕСКОЕ ПОСОБИЕ ПО ТЕМЕ «БЕЗОПАСНЫЙ ИНТЕРНЕТ»

Содержание:

Алгоритм защиты от вирусов…………………………………………………….4

Виды угроз………………………………………………………………………...6

Особенности хакерской атаки…………………………………………………..10

Виды хакерской атаки…………………………………………………………...11

Антивирусные программы. Обзор……………………………………………...17

Сетевые черви и меры предосторожности……………………………………..21

Меры предосторожности при работе в Интернете……………………………29

Особенности троянских программ, защита от них……………………………36

Биометрическая защита данных………………………………………………..43

Последствия заражения вирусом компьютера, восстановление информации……………………………………………………………………...47

Мой любимый антивирус……………………………………………………….49

Доктор Веб – антивирус………………………………………………………...51

Касперский – антивирус………………………………………………………...53

Правовая база.

Обеспечение государством информационной безопасности детей, защита физического, умственного и нравственного развития несовершеннолетних, а также человеческого достоинства во всех аудиовизуальных медиа-услугах и электронных СМИ – требование международного права. Международные стандарты в области информационной безопасности детей нашли отражение и в российском законодательстве. Федеральный закон Российской Федерации № 436-ФЗ от 29 декабря 2010 года "О защите детей от информации, причиняющей вред их здоровью и развитию" устанавливает правила медиа-безопасности детей при обороте на территории России продукции СМИ, печатной, аудиовизуальной продукции на любых видах носителей, программ для компьютеров и баз данных, а также информации, размещаемой в информационно-телекоммуникационных сетях и сетях подвижной радиотелефонной связи. Закон определяет информационную безопасность детей как состояние защищенности, при котором отсутствует риск, связанный с причинением информацией (в том числе распространяемой в сети Интернет) вреда их здоровью, физическому, психическому, духовному и нравственному развитию.

Федеральный закон Российской Федерации от 21 июля 2011 г. № 252-ФЗ "О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона "О защите детей от информации, причиняющей вред их здоровью и развитию", направленный на защиту детей от разрушительного, травмирующего их психику информационного воздействия, переизбытка жестокости и насилия в общедоступных источниках массовой информации, от информации, способной развить в ребенке порочные наклонности, сформировать у ребенка искаженную картину мира и неправильные жизненные установки. Закон устанавливает порядок прекращения распространения продукции средства массовой информации, осуществляемого с нарушением законодательно установленных требований. Каждый выпуск периодического печатного издания, каждая копия аудио-, видео- или кинохроникальной программы должны содержать знак информационной продукции, а при демонстрации кинохроникальных программ и при каждом выходе в эфир радиопрограмм, телепрограмм они должны сопровождаться сообщением об ограничении их распространения. Закон запрещает размещение рекламы в учебниках, учебных пособиях, другой учебной литературе, предназначенных для обучения детей, а также распространение рекламы, содержащей информацию, запрещенную для распространения среди детей, в детских образовательных организациях.

30.05.2011 на заседании Президиума Государственного совета и Комиссии по реализации приоритетных национальных проектов и демографической политике Уполномоченный при Президенте Российской Федерации по правам ребенка П.А. Астахов предложил провести в школах уроки медиа-безопасности. Данная инициатива поддержана Президентом России Д.А. Медведевым

Алгоритм защиты от вирусов.

В настоящее время к наиболее распространенным видам вредоносных программ, относятся: черви, вирусы, троянские программы.

Компьютерный вирус — вид вредоносного программного обеспечения, способный создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а так же распространять свои копии по разнообразным каналам связи, с целью нарушения работы программно-аппаратных комплексов, удаления файлов, приведения в негодность структур размещения данных, блокирования работы пользователей или же приведение в негодность аппаратных комплексов компьютера.

Основные признаки появления вируса в ПК:

медленная работа компьютера

зависания и сбои в работе компьютера

изменение размеров файлов

уменьшение размера свободной оперативной памяти

значительное увеличение количества файлов на диске

исчезновение файлов и каталогов или искажение их содержимого

изменение даты и времени модификации файлов

Чтобы предотвратить заражение вирусами и атаки троянских коней, необходимо выполнять некоторые рекомендации:

Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса.

Необходимо проверять все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков.

Необходимо установить антивирусную программу и регулярно пользоваться ею для проверки компьютеров. Оперативно пополняйте базу данных антивирусной программы набором файлов сигнатур вирусов, как только появляются новые сигнатуры.

Необходимо регулярно сканировать жесткие диски в поисках вирусов. Сканирование обычно выполняется автоматически при каждом включении ПК и при размещении внешнего диска в считывающем устройстве. При сканировании антивирусная программа ищет вирус путем сравнения кода программ с кодами известных ей вирусов, хранящихся в базе данных.

Создавать надежные пароли, чтобы вирусы не могли легко подобрать пароль и получить разрешения администратора. Регулярное архивирование файлов позволит минимизировать ущерб от вирусной атаки.

Основным средством защиты информации – это резервное копирование ценных данных, которые хранятся на жестких дисках.

Существует достаточно много программных средств антивирусной защиты.

Современные антивирусные программы состоят из модулей:

Эвристический модуль – для выявления неизвестных вирусов.

Монитор – программа, которая постоянно находится в оперативной памяти ПК.

Устройство управления, которое осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов.

Почтовая программа (проверяет электронную почту).

Программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков.

Сетевой экран – защита от хакерских атак.

К наиболее эффективным и популярным антивирусным программам относятся: Антивирус Касперского 7.0,AVAST, NortonAntiVirus и многие другие.

Виды угроз.

Основные определения и критерии классификации угроз:

Под угрозой ИПО понимается возможность преднамеренного или случайного действия, которое может привести к нарушениям безопасности хранимой и обрабатываемой информации и программ.

Попытка реализации угрозы называется атакой, а того, кто предпринимает такую попытку - злоумышленником.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом.

Пока существует окно опасности, возможны успешные атаки на ИС.

Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда - недель), т.к. за это время должны произойти следующие события:

должно стать известно о средствах использования пробела в защите;

должны быть выпущены соответствующие заплаты;

заплаты должны быть установлены в защищаемой ИС.

Угрозы можно классифицировать по нескольким критериям:

по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

по расположению источника угроз (внутри/вне рассматриваемой ИС).

Виды угроз, возникающие в ИС.

Несанкционированное использование ресурсов:

Использование данных(копирование, модификация, удаление, печать и т.д.)

Копирование и модификация программ

Исследование программ для последующего вторжения в систему.

Некорректное использование ресурсов:

Случайный доступ прикладных программ к чужим разделам основной памяти

Случайный доступ к системным областям дисковой памяти

Некорректное изменение БД (ввод неверных данных, нарушение ссылочной целостности):

Ошибочные действия пользователей и персонала.

Проявление ошибок в программных и аппаратных средствах.

Перехват данных в линиях связи и системах передачи.

Несанкционированная регистрация электромагнитных излучений.

Хищение устройств ВС, носителей информации и документов.

Несанкционированное изменение состава компонентов ВС, средств передачи информации или их вывода из строя

Несанкционированный доступ к информационным ресурсам.

Угрозы и препятствия, стоящие на пути к достижению ИБ, делятся на две группы:

Технические угрозы

Ошибки в программном обеспечении

DoS-атаки (DenialofService – отказ в обслуживании) – вид атак, направленный на выведение сети или сервера из работоспособного состояния.

Новый тип атак DDoS (DistributedDenialofService – распределенный DoS) – перегрузка сетевого канала трафиком, которая мешает прохождению полезной информации или полностью блокирует ее.

Компьютерные вирусы, троянские кони

Анализаторы протоколов и снифферы – в данную группу входят средства перехвата передаваемых по сети данных, как аппаратные, так и программные

Технические средства съема информации – сюда относятся клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т.д.

Человеческий фактор

Уволенные или недовольные сотрудники

Промышленный шпионаж

Халатность

Низкая квалификация.

Возможными последствиями нарушения защиты являются следующие:

Получение секретных сведений;

Снижение производительности или остановка системы;

Невозможность загрузки ОС с жесткого диска;

Материальный ущерб;

Катастрофические последствия.

Основные задачи защиты.

Целью защиты является обеспечение безопасности информации в ВС, которая может быть нарушена (случайно или преднамеренно), поэтому сущность защиты сводится к предотвращению угроз нарушения безопасности.

Исходя из возможных угроз безопасности выделяют следующие задачи защиты:

Защита информации от хищения – подразумевает предотвращение физического хищения устройств и носителей хранения информации, несанкционированного получения информации (копирования, подсмотра, перехвата и т.д.) и несанкционированного распространения информации

Защита информации от потери – подразумевает поддержание целостности и корректности информации, что означает обеспечение физической, логической, семантической целостности информации.

Защита ВС от сбоев и отказов аппаратно-программного обеспечения является одним из необходимых условий нормального функционирования системы.

Различают четыре уровня защиты:

Предотвращение – доступ к информации и технологии имеет только персонал, который получил допуск от собственника информации

Обнаружение – обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты были обойдены

Ограничение – уменьшается размер потерь, если преступление все-таки произошло, несмотря на меры по его предотвращению и обнаружению

Восстановление - обеспечивает эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению.

Особенности хакерской атаки и ее виды

Что такое хакерская атака? Хакерская атака в современном понимании – это некие попытки взлома систем безопасности. В более устаревшем понимании, хакерская атака представляет собой мозговой штурм нескольких высококлассных специалистов-хакеров по решению какой-либо проблемы.

Кто такие хакеры? Термин "хакер" раньше использовался для обозначения высококвалифицированных программистов. Теперь так называют тех, кто использует уязвимости в программном обеспечении для внедрения в компьютерную систему. Это электронный эквивалент взлома помещения. Хакеры постоянно взламывают как отдельные компьютеры, так и крупные сети. Получив доступ к системе, они крадут конфиденциальные данные или устанавливают вредоносные программы. Они также используют взломанные компьютеры для рассылки спама.

Современные приложения чрезвычайно сложны; они компилируются из тысяч строк кода. Но создаются они людьми, а людям свойственно ошибаться. Поэтому нет ничего удивительного в том, что в программы закрадываются ошибки, что делает их уязвимыми для атаки. Хакерам эти лазейки позволяют проникнуть в систему, а вирусописатели используют ошибки в коде приложений, чтобы обеспечить автоматический запуск на компьютере вредоносных программ.

Хакерские атаки осуществляются для нескольких целей:

Дестабилизация удаленной системы, приведение ее в неработоспособное состояние путем DOS и DDOS-атак.

Получение контроля над удаленной системой либо с целью внедрения какого-либо своего кода, либо с целью получения с сайта каких-либо конфиденциальных данных (баз данных, номеров кредиток, адресов электронных ящиков и т.д.).

Виды хакерской атаки

Mailbombing— считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера — один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Вирусы, троянские программы, почтовые черви, снифферы, Rootkit-ы и другие специальные программы — следующий вид атаки представляет собой более изощрённый метод получения доступа к закрытой информации — использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны.

Сетевая разведка — в ходе такой атаки крэкер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах.

В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищённость прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

Сниффинг пакетов — распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

IP-спуфинг — распространённый вид атаки в недостаточно защищённых сетях, когда злоумышленник выдаёт себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого крэкеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

Man-in-the-Middle — вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — незаконное получение, кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

Инъекция кода — семейство атак, объединенных одним общим принципом - в результате атаки данные выполняются как код.

SQL-инъекция — атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные. Очень часто такой вид атаки можно наблюдать на примере сайтов, которые используют параметры командной строки (в данном случае — переменные URL) для построения SQL-запросов к базам данных без соответствующей проверки.

PHP-инъекция — один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространённых в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Крэкеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом: GET

Межсайтовый скриптинг или XSS (аббр. от англ. CrossSiteScripting, не путать с CSS (Cascade Style Sheet)) — тип уязвимостей, обычно обнаруживаемых в веб-приложениях, которые позволяют внедрять код злонамеренным пользователям в веб-страницы, просматриваемые другими пользователями. Примерами такого кода являются HTML-код и скрипты, выполняющиеся на стороне клиента, чаще всего JavaScript. Другие названия: CSS, реже — скрипт-инъекция.

XPath-инъекция — вид уязвимостей, который заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. Как и при остальных видах инъекций, уязвимость возможна ввиду недостаточной проверки входных данных.

Отказ в обслуживании (DoS (от англ. DenialofService — Отказ в обслуживании)) — атака, имеющая своей целью заставить сервер не отвечать на запросы. Такой вид атаки не подразумевает получение некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своём коде могут вызывать исключительные ситуации, и при отключении сервисов способны исполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

DDoS (от англ. DistributedDenialofService — Распределенная DoS) — подтип DoS атаки, имеющий ту же цель что и DoS, но производимой не с одного компьютера, а с нескольких компьютеров в сети. В данных типах атак используется либо возникновение ошибок, приводящих к отказу сервиса, либо срабатывание защиты, приводящей к блокированию работы сервиса, а в результате также к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый производит DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

Любая атака представляет собой не что иное, как попытку использовать несовершенство системы безопасности жертвы либо для получения информации, либо для нанесения вреда системе, поэтому причиной любой удачной атаки является профессионализм крэкера и ценность информации, а также недостаточная компетенция администратора системы безопасности в частности, несовершенство программного обеспечения и недостаточное внимание к вопросам безопасности в компании в целом.

Переполнение буфера (Buffer Overflow) — явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера.

Переполнение буфера обычно возникает из-за неправильной работы с данными, полученными извне, и памятью, при отсутствии жесткой защиты со стороны подсистемы программирования (компилятор или интерпретатор) и операционной системы. В результате переполнения могут быть испорчены данные, расположенные следом за буфером (или перед ним).

Переполнение буфера является наиболее популярным способом взлома компьютерных систем, так как большинство языков высокого уровня используют технологию стекового кадра — размещение данных в стеке процесса, смешивая данные программы с управляющими данными (в том числе адреса начала стекового кадра и адреса возврата из исполняемой функции).

Переполнение буфера может вызывать аварийное завершение или зависание программы, ведущее к отказу обслуживания (denialofservice, DoS). Отдельные виды переполнений, например переполнение в стековом кадре, позволяют злоумышленнику загрузить и выполнить произвольный машинный код от имени программы и с правами учетной записи, от которой она выполняется.

Известны примеры, когда переполнение буфера намеренно используется системными программами для обхода ограничений в существующих программных или программно-аппаратных средствах. Например, операционная система iS-DOS (для компьютеров ZX Spectrum) использовала возможность переполнения буфера встроенной T R-DOS для запуска своего загрузчика в машинных кодах (что штатными средствами в TR-DOS сделать невозможно).

Итак, хакеры - это электронные взломщики, которые проникают в вашу компьютерную систему, используя особые лазейки - уязвимости в программном обеспечении. Защититься от них можно с помощью особого приложения - сетевого экрана. Часто он входит в состав антивирусных программ. Сетевой экран, или файервол, распознает попытки взлома и делает ваш компьютер невидимым для хакеров.

Антивирусные программы. Обзор.

Антивирусом называется программа, способная обнаружить и обезвредить вирусы, находящиеся в оперативной памяти или на винчестере компьютера.

Основные критерии при выборе Антивирусных программ.

Стабильность и надежность работы одновременно с выходом первого компьютерного вируса, развиваясь и совершенствуясь вместе с вирусами.

Этот параметр, без сомнения, является определяющим — даже самый лучший антивирус окажется совершенно бесполезным, если он не сможет нормально функционировать на вашем компьютере, если в результате какого-либо сбоя в работе программы процесс проверки компьютера не пройдет до конца. Тогда всегда есть вероятность того, что какие-то зараженные файлы остались незамеченными и продолжают заражать остальные файлы Вашего компьютера.Размеры вирусной базы. Количество сигнатур.

Количество сигнатур антивирусной программы - количество вирусов, которые правильно определяются программой. Естественно, что с учетом постоянного появления новых вирусов база данных должна регулярно обновляться — что толку от программы, не видящей половину новых вирусов и, как следствие, создающей ошибочное ощущение “чистоты” компьютера. Сюда же надо отнести и возможность Антивируса определять разнообразные типы вирусов, и умение работать с файлами различных типов: архивы, документы. Немаловажным также является наличие резидентного монитора, осуществляющего проверку всех новых файлов “на лету” , то есть автоматически, по мере их записи на диск.Возможность восстанавливать зараженные файлы.

Возможность восстанавливать зараженные файлы, не стирая их с жесткого диска, а только удалив из них вирусы. Немаловажным является также процент ложных срабатываний программы - ошибочное определение вируса в “чистом” файле.Скорость работы программы.

Скорость работы программы, наличие дополнительных возможностей типа алгоритмов определения даже неизвестных программе вирусов - эвристический анализатор.

Что такое эвристический анализатор?

Эвристический анализатор предназначен для поиска неизвестных вирусов. При проверке какой-либо программы анализатор эмулирует ее исполнение и протоколирует все ее «подозрительные» действия, например, открытие или запись в файл, перехват векторов прерываний и т.д. На основе этого протокола принимается решение о возможном заражении программы вирусом.

Таким образом, с помощью эвристического анализатора кода обнаруживаются до 92% новых вирусов. Этот механизм достаточно эффективен и очень редко приводит к ложным срабатываниям. Файлы, в которых эвристический анализатор обнаружил подозрение на вирус, называют возможно зараженными, или подозрительными.

Эвристический анализатор включен в состав всех антивирусных продуктов Лаборатории Касперского. Проверке с помощью эвристического анализатора подвергаются все файлы, в которых в ходе проверки с помощью антивирусных баз не было обнаружено известных вредоносных программ.

Разобравшись с параметрами оценки вирусов, давайте рассмотрим наиболее популярные антивирусные программы, представленные на сегодняшнем рынке программного обеспечения.

Обзор Антивирусных программ.

Антивирус Касперского 2011

Разработчик: «Лаборатория Касперского»

Известных вирусов на момент написания статьи: 5969979

Лицензия: Shareware

Язык: Русский/Английский

Антивирус Касперского 2011 — это решение для базовой защиты компьютера от вредоносных программ. Продукт обеспечивает защиту в режиме реального времени от основных информационных угроз — как известных, так и новых.

Защита от вирусов и шпионских программ в режиме реального времени

Проверка веб-сайтов и программ на наличие вредоносного кода

Надежная защита личных данных

Поиск уязвимостей в установленных программах

Удобный гаджет рабочего стола

Минимальное влияние на работу компьютера, по сравнению с другими антивирусами «Лаборатории Касперского»

KasperskyInternetSecurity 2011

KasperskyInternetSecurity 2011 — это оптимальное решение для безопасной работы в интернете. Продукт обеспечивает постоянную защиту от современных интернет-угроз независимо от того, работаете ли вы, пользуетесь услугами интернет-банкинга, делаете покупки, общаетесь или играете в сети.

Защита от вирусов и шпионских программ в режиме реального времени

Проверка веб-сайтов и программ на наличие вредоносного кода

Улучшенная проактивная защита от интернет-угроз

Веб-фильтр, блокирующий доступ к опасным сайтам

Надежная защита личных данных

Безопасная среда для запуска программ и веб-сайтов

Поиск уязвимостей в установленных программах

Гибкий и эффективный Родительский контроль

Удобный гаджет рабочего стола

Антивирус Dr.Web

Разработчик: ООО "Доктор Веб"

Известных вирусов на момент написания статьи: 2207730

Лицензия: Shareware

Язык: Русский/Английский

Антивирус Dr.Web имеет весьма древнюю историю, им в свое время широко пользовались для отлавливания вирусов еще под операционной системой MS-DOS. В настоящее время позиционируется в качестве инструмента для защиты файлов и почты от вирусов, руткитов, шпионского и рекламного программного обеспечения. Программа производит антивирусное сканирование с использованием сигнатурных баз и эвристического анализатора, что обеспечивает выявление не только известного, но еще и неизвестного вредоносного кода. Она очень проста в применении и сравнительно нетребовательна к системным ресурсам , работает в фоновом режиме практически незаметно.

ESET NOD32 SmartSecurity

ESET NOD32 SmartSecurity - удобный инструмент для комплексной защиты от вирусов, троянских программ, червей, рекламного программного обеспечения, шпионских программ и руткитов. Программа базируется на сочетании эвристических методов и традиционного сигнатурного детектирования, и обеспечивает защиту не только от известных, но и неизвестных угроз, отличается высоким быстродействием, предъявляет минимальные требования к системным ресурсам, минимально отвлекает пользователя от работы.

Сетевые черви и меры предосторожности

Сетевой червь — разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные компьютерные сети.

Одни из экспериментов по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре Xerox в Пало-Альто Джоном Шочем (JohnShoch) и ЙономХуппом (JonHupp) в 1978 году. Термин возник под влиянием научно-фантастических романов Дэвида Герролда «Когда ХАРЛИ исполнился год» и Джона Браннера «На ударной волне».

Одним из наиболее известных компьютерных червей является «Червь Морриса», написанный Робертом Моррисом-младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября 1988, после чего червь быстро заразил около 10 % всех компьютеров, подключённых в то время к Интернету.

Механизмы распространения

Все механизмы («векторы атаки») распространения червей делятся на две большие группы:

Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, вредоносная программа Conficker для своего распространения использовала уязвимость в операционной системе Windows; червь Морриса подбирал пароль по словарю. Такие черви способны распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме.

Используя средства так называемой социальной инженерии, провоцируется запуск вредоносной программы самим пользователем. Чтобы убедить пользователя в том, что файл безопасен, могут подключаться недостатки пользовательского интерфейса программы — например, червь VBS.LoveLetter использовал тот факт, что OutlookExpress скрывает расширения файлов. Данный метод широко применяется в спам-рассылках, социальных сетях и т. д.

Иногда встречаются черви с целым набором различных векторов распространения, стратегий выбора жертвы, и даже эксплойтов под различные операционные системы.

2 ноября1988 г. зафиксирован первый случай появления и «победоносного» шествия сетевого червя, парализовавшего работу шести тысяч интернет-узлов в США. Позднее в СМИ этот червь был наречён червём Морриса по имени его автора (аспиранта факультета Вычислительной техники Корнелльского университетаРоберта Т. Морриса). Хакеры же прозвали его «великим червём».

Эпидемия поразила около шести тысяч узлов ARPANET. В институт Беркли со всей страны были приглашены лучшие специалисты по компьютерной безопасности того времени для нейтрализации последствий вредоносного действия вируса. Анализ дизассемблированного кода программы не выявил ни логических бомб, ни каких-либо деструктивных функций.

Червь, вопреки расчётам создателя, буквально наводнил собой весь сетевой трафик ARPANET.

При сканировании компьютера червь определял, инфицирован ли уже компьютер или нет, и случайным образом выбирал, перезаписывать ли существующую копию, дабы обезопаситься от уловки с поддельной копией, внесённой системными администраторами. С определённой периодичностью программа так или иначе перезаписывала свою копию. Слишком маленькое число, заданное Робертом для описания периодичности, и послужило причиной первой в мире эпидемии сетевого червя.

Незначительная логическая ошибка в коде программы привела к разрушительным последствиям. Компьютеры многократно заражались червём, и каждый дополнительный экземпляр замедлял работу компьютера до состояния отказа от обслуживания, подчистую исчерпывая ресурсы компьютера.

Червь использовал давно известные уязвимости в почтовом сервереSendmail, сервисах Finger, rsh/rexec с подбором паролей по словарю. Словарь был небольшой — всего лишь около 400 ключевых слов, но если учесть, что в конце 1980-x о компьютерной безопасности мало кто задумывался, и имя учётной записи (обычно реальное имя пользователя) часто совпадало с паролем, то этого было достаточно.

Червь использовал также маскировку, дабы скрыть своё присутствие в компьютере: он удалял свой исполняемый файл, переименовывал свой процесс в sh и каждые три минуты ветвился.

По замыслу автора червь должен был инфицировать только VAX-компьютеры с операционными системами4BSD и Sun 3. Однако портируемыйСи-код дал червю возможность запускаться и на других компьютерах.

Conficker (также известен как Downup, Downadup и Kido) — один из опаснейших из известных на сегодняшний день компьютерных червей. Вредоносная программа была написана на MicrosoftVisual C++ и впервые появилась в сети 21 ноября 2008. Атакует операционные системы семейства MicrosoftWindows (от Windows 2000 до Windows 7 и WindowsServer 2008 R2). На январь 2009 вирус поразил 12 миллионов компьютеров во всём мире. 12 февраля 2009 Microsoft обещал 250 000 долларов за информацию о создателях вирус.

Столь быстрое распространение вируса связано со службой Serverservice. Используя «дыру» в ней, червь скачивает себя из Интернета. Интересно, что разработчики вируса научились постоянно менять свои сервера, что раньше не удавалось злоумышленникам.

Также он может распространяться через USB-накопители создавая файл autorun.inf и файл RECYCLED\{SID}\RANDOM_NAME.vmx. В системе червь хранится в виде dll-файла со случайным именем, состоящим из латинских букв, например: c:\windows\system32\zorizr.dll. Также прописывает себя в сервисах со случайным именем, состоящим из латинских букв.

Червь использует уязвимостиWindows, связанные с переполнением буфера и при помощи обманного RPC-запроса выполняет код. Первым делом он отключает ряд служб: автоматическое обновление Windows, WindowsSecurityCenter, WindowsDefender и WindowsErrorReporting, а также блокирует доступ к сайтам ряда производителей антивирусов.

Периодически червь случайным образом генерирует список сайтов (около 50 тыс. доменных имён в сутки), к которым обращается для получения исполняемого кода. При получении с сайта исполняемого файла червь сверяет электронно-цифровую подпись и, если она совпала, исполняет файл.

Кроме того, червь реализует P2P-механизм обмена обновлениями, что позволяет ему рассылать обновления удалённым копиям, минуя управляющий сервер.

ILOVEYOU, также известный как LoveLetter — компьютерный вирус, который успешно атаковал миллионы компьютеров под управлением Windows в 2000 году, когда он был разослан в виде вложения в электронное сообщение. Вирус был разослан на почтовые ящики с Филиппин в ночь с 4 мая на 5 мая2000 года; в теме письма содержалась строка «ILoveYou», а к письму был приложен скрипт «LOVE-LETTER-FOR-YOU.TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл. При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Windows, а также на адрес, указанный как адрес отправителя. Он также совершал ряд вредоносных изменений в системе пользователя. В общей сложности, вирус поразил более 3 миллионов компьютеров по всему миру. Предполагаемый ущерб, который червь нанёс мировой экономике, оценивается в размере 10-15 миллиардов долларов, за что вошёл в Книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Распространение вируса

Быстрому распространению вируса послужили следующие его черты:

Пользователи, открывавшие файл, тем самым передавали программу дальше, то есть механизм передачи был основан на методах социальной инженерии.

Расширение файла в системах Windows по умолчанию было скрыто. Таким образом, файл с двойным расширением .txt.vbs пользователями воспринимался как безопасный текстовый файл, а системой интерпретировался как скрипт на языке VBScript.

Обработка скриптов также была включена по умолчанию. На то время ещё не существовало программ, активно использующих скриптовые языки, поэтому была допущена столь серьёзная уязвимость.

Открытие приложенного к письму файла вызывало немедленное исполнение программы, и вирус получал непосредственный доступ к системе и системному реестру.

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ:

программы-детекторы;

программы-доктора, или фаги;

программы-ревизоры;

программы-фильтры;

программы-вакцины, или иммунизаторы.

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора, или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т. е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т. е. программы-доктора, предназначенные для поиска н уничтожения большого количества вирусов. Наиболееизвестныеизних: Kaspersky Antivirus, Norton AntiVirus, Doctor Web.

В связи с тем, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная программа KasperskyMonitor.

Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

попытки коррекции файлов с расширениями СОМ. ЕХЕ;

изменение атрибутов файла;

прямая запись на диск по абсолютному адресу;

запись в загрузочные секторы диска;

загрузка резидентной программы.

При попытке какой-либо программы произвести указанные действия «сторож» посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны.так как способны обнаружить вирус на самой ранней стадии его существования, до размножения. Однако они не «лечат» файлы и диски.

Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их «назойливость» (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением.

Вакцины или иммунизаторы — это резидентные программы.предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

Меры предосторожности при работе в Интернете

Опасности загрузки программ из сети

Все больше и больше бесплатных программ (freeware) становится доступно в Интернет. Хотя это замечательное достижение является одним из самых достоинств использования открытых сетей, вы также должны быть осторожны. Некоторые из программ на самом деле могут быть опасны. Загрузка программ подвергает вас самому большому риску. Обязательно сохраняйте все загруженные файлы в отдельных местах, чтобы вы смогли потом вспомнить их происхождение. Не считайте, например, загруженную вами программу какой-либо распространенной только потому, что она имеет такое же имя. Программы могут взаимодействовать с другими компьютерами в сети, не уведомляя вас об этом. Нужно помнить, что если ваш компьютер подключен к сети, любая программа имеет возможность использовать сеть, при этом она не обязательно должна сообщать вам об этом. Например, вы загрузили новую игру с анонимного файлового сервера. Эта игра кажется очень интересной, но на самом деле она скрыто передает все ваши файлы по Интернет на машину хакера. Многие организации явно запрещают загрузку и запуск в корпоративной сети программ из Интернет.

Самый большой риск при работе в WWW - это загрузка на ваш компьютер файлов. WWW-браузеры позволяют загрузить любой файл из Интернет. WWW-браузеры загружают файлы даже в тех случаях, когда это не совсем очевидно. Поэтому риск, возникающий при загрузке файлов, может иметь место даже тогда, когда вы сами ничего явно не загружаете из Интернет. Любой файл, который вы получили из сети, должен считаться потенциально опасным (даже файлы из кэша WWW-браузера). Ни в коем случае не запускайте их без предварительной проверки, так как они могут оказаться вредоносными программами. (Напоминаем, программы - это тоже файлы.Вы можете думать, что вы загрузили текстовый файл, а на самом деле это может быть программа-троянский конь, скрипт и т.д.) WWW-браузеры могут загружать и выполнять программы от вашего имени. Вы можете отключить в них такие возможности. Если же вы оставите их включенными, удостоверьтесь в том, что вы понимаете последствия ваших действий. Вам следует прочитать раздел про безопасность в справочной системе вашего браузера, а также политику безопасности вашей организации. Вы должны знать, что загружаемые вами программы может быть опасно запускать на вашей машине.

WWW-страницы часто включают формы. Знайте, что, как и в случае с электронной почтой, посылка данных вашим браузером WWW-серверу небезопасна. Имеется несколько способов для защиты от этого, самым важным из них является SecureSocketsLayer (SSL). Это средство встроено во многие WWW- браузеры. С его помощью все сообщения, посылаемые между WWW-браузером пользователя и WWW-сервером шифруются, чтобы никто по пути не смог прочитать их.

Проблемы, возникающие при использовании обычной почты, также применимы и к сообщениям, передаваемым с помощью электронной почты. Например, отправитель письма может быть не тем, за кого он себя выдает. Если вы не используете специальные программы для обеспечения безопасности электронной почты, может оказаться очень трудным определение того, кто же на самом деле послал письмо. Это означает, что электронная почта не подходящий способ ведения коммерческой деятельности. Очень легко подделать сообщение электронной почты, чтобы оно казалось пришедшим от какого-то другого лица.