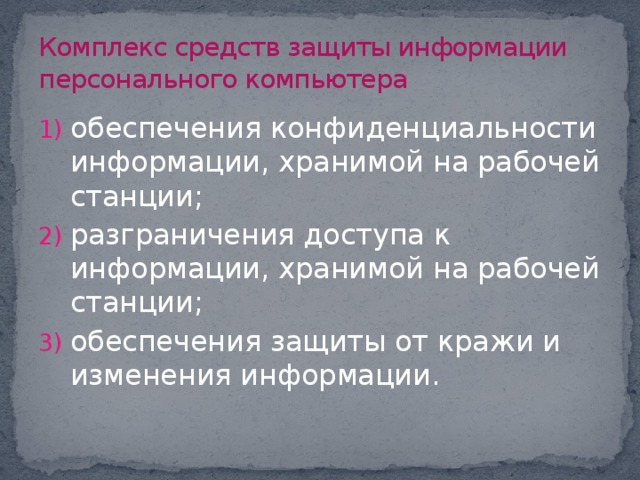

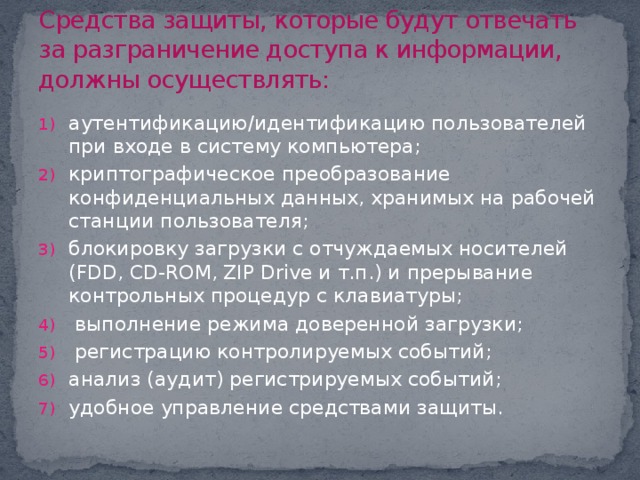

Разграничение доступа к информации в информационных системах. Правила разграничения доступа к элементам защищаемой информации. Механизмы управления доступом. Абстрактные модели доступа. Модель Биба. Модель Гогена-Мезигера. Сазерлендская модель. Модель Кларка-Вильсона. Дискреционная (матричная) модель. Многоуровневые (мандатные) модели. Основа реализации управления доступом.